Active Directory (AD) состоит из нескольких служб для операционной системы Windows Server, позволяющий создавать домены и управлять ими, контролировать все объекты и пользователей в сети.

Важно! Поддерживаются Active Directory на базе Windows Server версии 2019 и выше.

Доменные службы (AD DS) управляют связью между пользователями и доменами, включая процесс аутентификации и поиска. С их помощью можно создавать пользователей и группы безопасности с разным доступом к ресурсам операционной системы https://docs.microsoft.com/ru-ru/windows/security/identity-protection/access-control/active-directory-security-groups.

Пример настроек Active Directory Windows

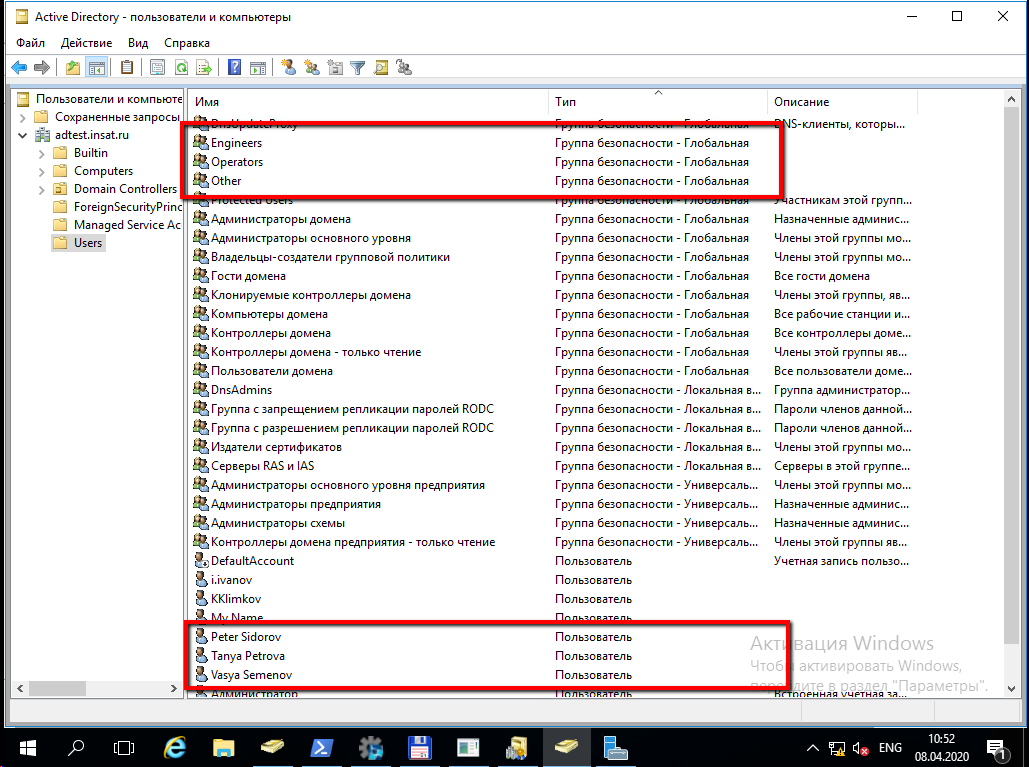

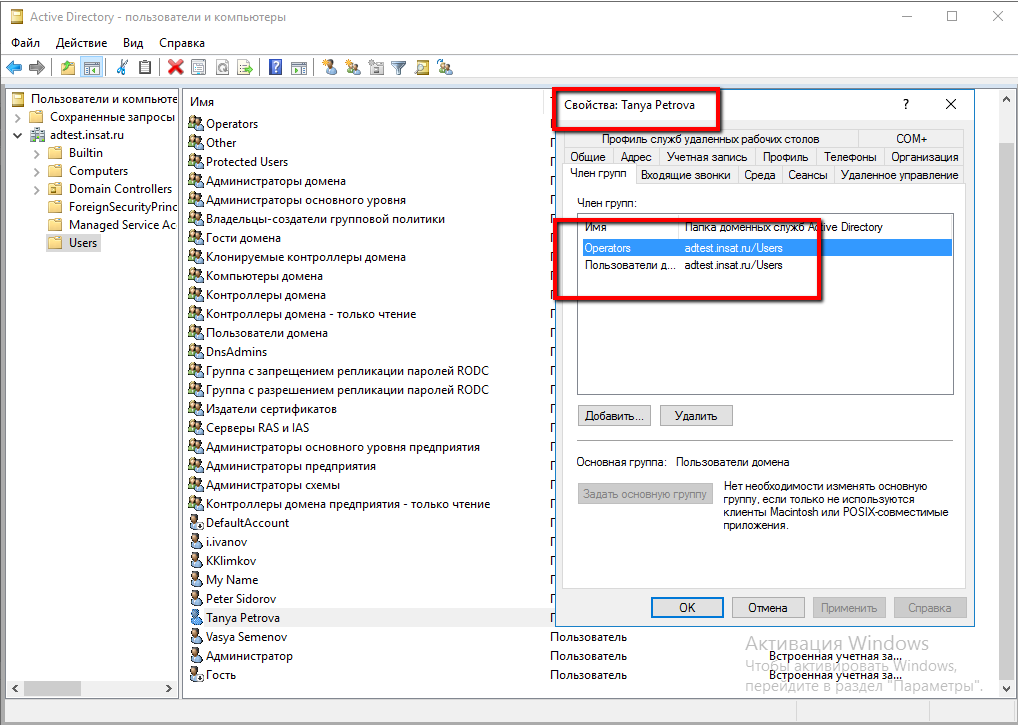

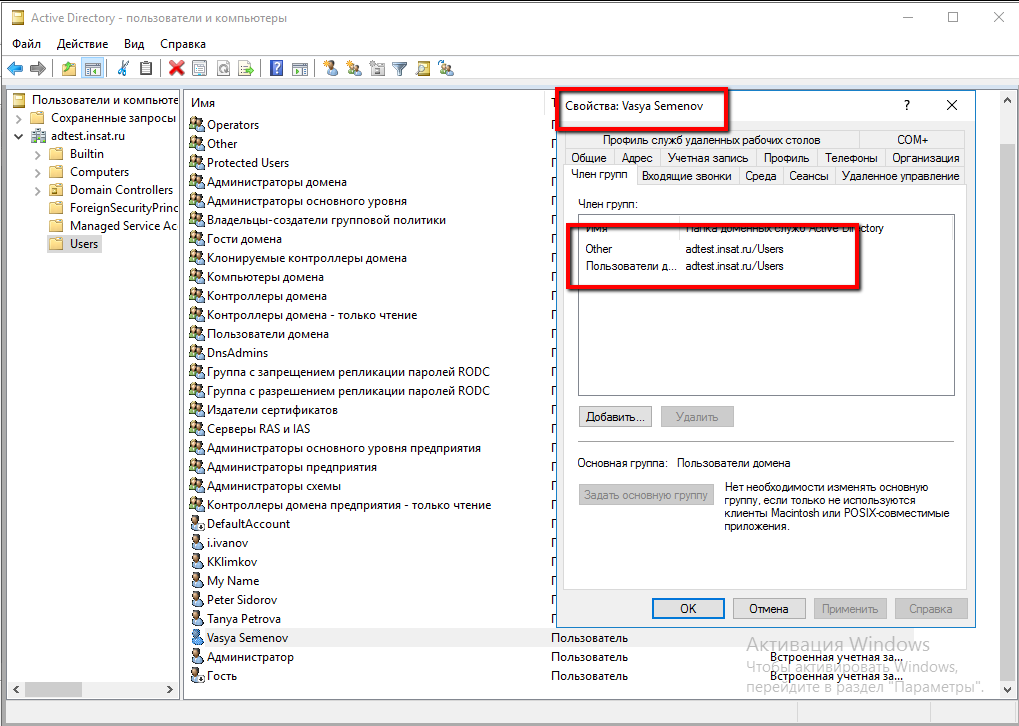

На приведенном ниже рисунке изображены созданные администратором три группы безопасности и три пользователя, назначенные в эти группы:

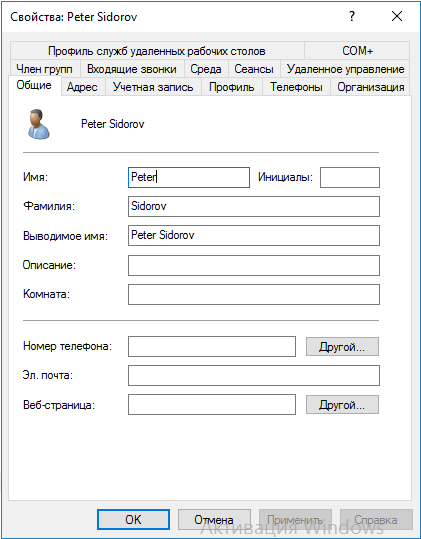

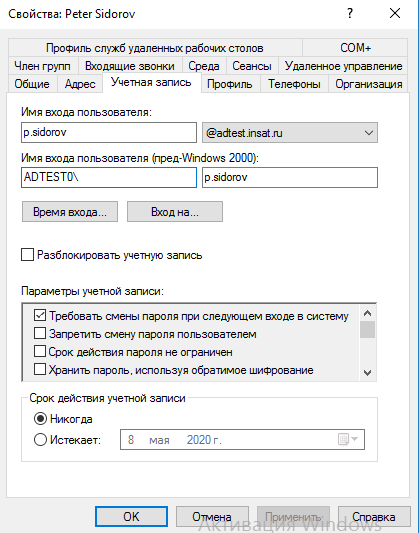

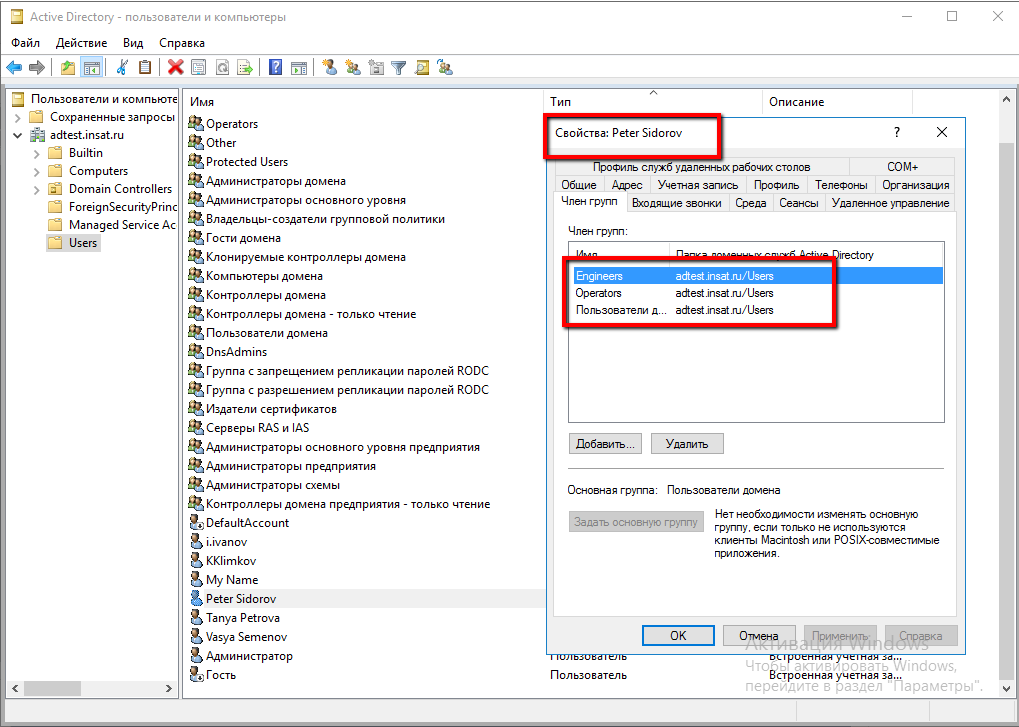

Каждый пользователь имеет свои собственные настройки.

Пользователь Peter Sidorov назначен в группы Engineers и Operators. Имя входа в операционную систему p.sidorov:

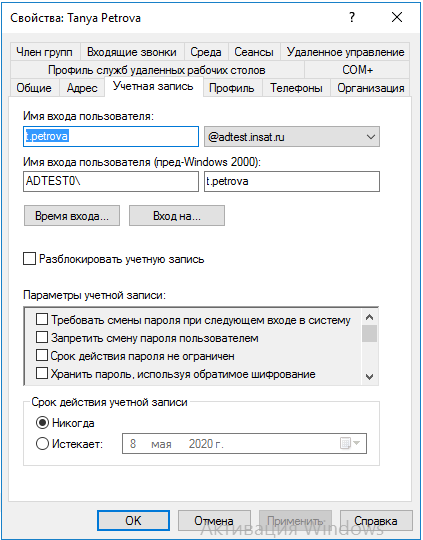

Пользователь Tanya Petrova назначен в группу Operators. Имя входа в систему t.petrova

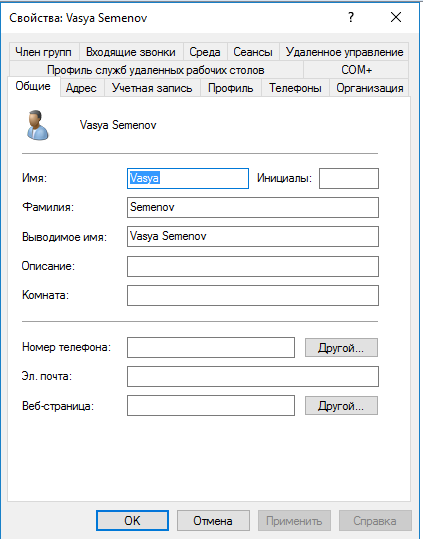

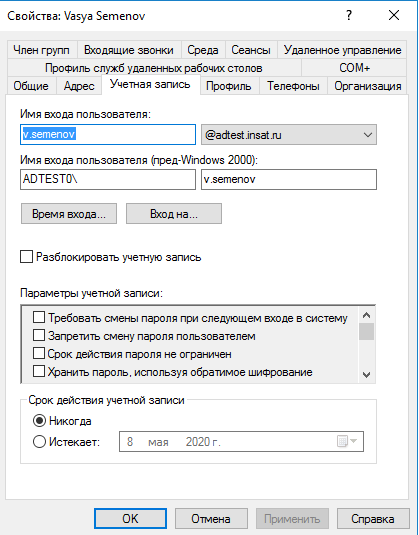

Пользователь Vasya Semenov назначен в группу Other. Имя входа в систему v.semenov:

Взаимодействие MasterSCADA 4D и Active Directory

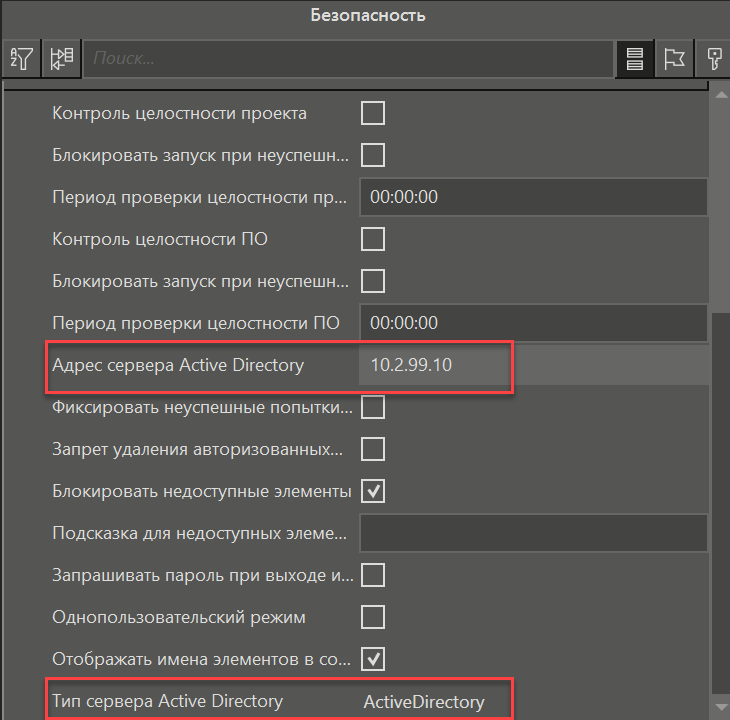

Для того, чтобы в клиент визуализации можно было зайти под пользователем AD Windows, нужно настроить следующие свойства элемента Безопасность:

•Адрес сервера Active Directory. В данном поле можно задать как DNS, так и IP-адрес сервера. Если значение не задано, то при попытке подключения клиента визуализации в окне авторизации список пользователей отображаться не будет.

•Тип сервера Active Directory. В выпадающем списке выбрать значение Active Directory.

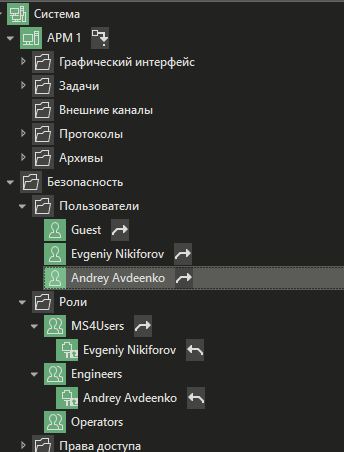

Также необходимо создать роли, соответствующие группам, добавленным в AD. В операционной системе заведены три группы безопасности Engineers, Operators и Other. Создадим роли Engineers, Operators в элементе Безопасность:

В созданные роли можно также добавить и пользователей, которые созданы в MasterSCADA 4D.

Затем необходимо назначить права доступа созданным ролям. Обязательно необходимо настроить право доступа Открытие окна:

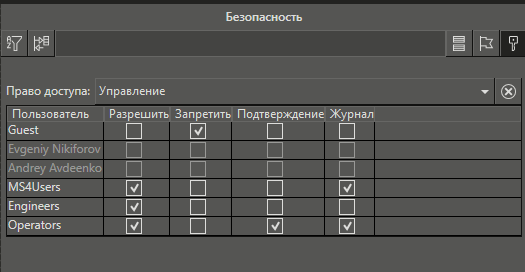

А также права доступа Управление:

Другие права доступа настраиваются в зависимости от поставленных задач.

Далее в режиме исполнения при подключении клиента визуализации в окне авторизации пользователей необходимо ввести либо имя пользователя созданного в MasterSCADA 4D, либо пользователя добавленного в AD Windows.

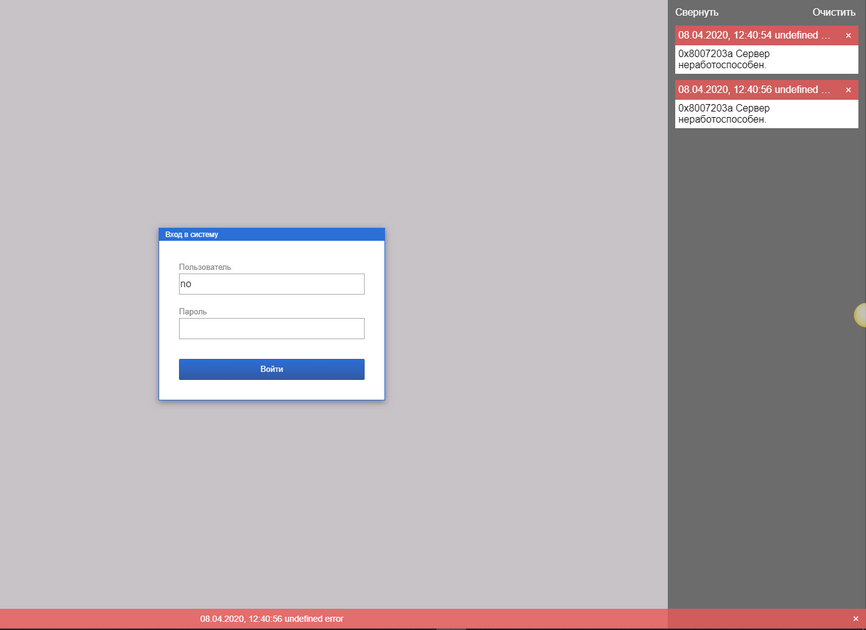

Если сервер AD недоступен, то после попытки авторизации появится ошибка в клиенте визуализации:

Получить информацию о добавленных в AD пользователях можно при помощи специального служебного функционального блока UsersGetADUserGroups

Смотрите также: